Cyber News, Security Content

ยกระดับความปลอดภัยป้องกันให้สูงขึ้นจากเดิมด้วยเทคโนโลยี EDR

ยกระดับความปลอดภัยป้องกันให้สูงขึ้นจากเดิมด้วยเทคโนโลยี EDR

รู้หรือไม่ว่า Ransomware เป็นมัลแวร์ที่มีการพัฒนาอยู่ตลอดเวลา ถูกออกแบบมาเพื่อขโมยข้อมูลสำคัญทางธุรกิจ

นำข้อมูลที่ได้มาขาย หรือเข้ารหัสไฟล์บนอุปกรณ์ เป็นต้น ทำให้ไฟล์ใช้งานไม่ได้อีกต่อไป แฮกเกอร์จึงเรียกค่าไถ่เพื่อแลกกับการถอดรหัสคืนข้อมูลสำคัญเหล่านั้นให้กับเหยื่อ

การโจมตีของ Ransomware มีจำนวน และความถี่เพิ่มขึ้นอย่างมากในแต่ละปี เหตุการณ์พาดหัวข่าวในช่วงหลังเองก็ส่งผลกระทบต่อภาคธุรกิจอย่างต่อเนื่อง และแฮกเกอร์เองก็เลือกเหยื่อมากขึ้นโดยดูจากธุรกิจหลักของเหยื่อ ว่ามี

พันธมิตรทางธุรกิจที่โดนผลกระทบจากความเสียหายมากน้อยแค่ไหน เพื่อให้บริษัทเหล่านั้นกดดันให้เหยื่อจ่ายค่าไถ่เพื่อป้องกันการรั่วไหลของข้อมูล หรือความเสียหายที่จะเกิดขึ้นเมื่อธุรกิจต้องหยุดชะงัก

เครื่องมือการป้องกันแบบเดิม ไม่ใช่การป้องกันที่ดีที่สุดอีกต่อไป

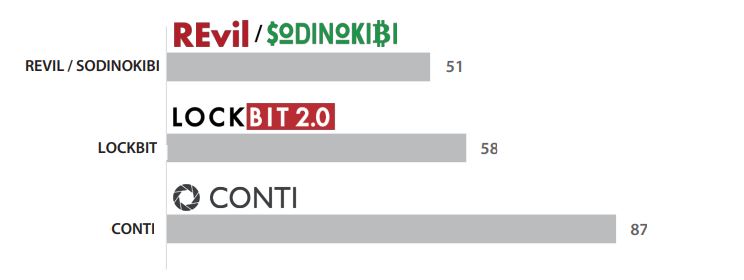

ตัวเลขไม่เคยโกหก

อ้างอิงจากรายงาน European Union Agency for Cybersecurity (ENISA) ทำให้เห็นว่าการโจมตีด้วย ransomware เป็นภัยคุกคามอันดับ 1 ตั้งแต่ปี 2020 และยังคงเพิ่มขึ้น เพราะ ransomware มีการพัฒนาอย่างต่อเนื่องทุกวันโดยผู้ไม่หวังดีมากมายทั่วโลก ทำให้การป้องกันด้วยระบบฐานข้อมูลไวรัส ไม่สามารถตรวจจับ ransomware ได้ทุกตัวที่เกิดใหม่บนโลกได้ เนื่องจากไม่มีข้อมูลไวรัสที่เกิดขึ้นใหม่ทุกนาทีในระบบฐานข้อมูล ซึ่งการนำข้อมูลไวรัสตัวใหม่เพิ่มเข้ามาในระบบค่อนข้างใช้เวลาในการอัปเดทข้อมูลขึ้นระบบ ถึงแม้ว่าจะมีการอัปเดทข้อมูลไวรัสใหม่ชั่วโมงที่แล้วก็กลายเป็นตัวเก่าได้อย่างรวดเร็ว เพราะตัว ransomware เกิดใหม่ทุกนาที ทำให้แฮกเกอร์มีช่องทางที่ใช้ทำการโจมตีได้นั้นเอง

องค์กรของคุณมีการป้องกันที่เพียงพอหรือยัง ?

Ransomware เป็นวิธีที่ทำให้อาชญากรรมไซเบอร์ร่ำรวย สิ่งนี้ทำให้เกิดการเปลี่ยนแปลงได้อย่างชัดเจนเมื่อก่อนอาชญากรไซเบอร์ได้ข้อมูลที่มีค่าของเหยื่อ และนำไปขาย แต่ด้วย ransomware ผู้โจมตีไม่ต้องการขโมยข้อมูลไปขาย แต่ใช้ประโยชน์ความสำคัญของตัวข้อมูลที่ขโมยไปได้ เอามาเรียกค่าไถ่กับเหยื่อเป็นเรื่องที่งานกว่า

แม้ว่าข้อมูลอาจไม่ได้มีเนื้อหาสำคัญอะไรนอกจากข้อมูลส่วนตัว แต่บางครั้งข้อมูลที่ได้มากลับเป็นสิ่งสำคัญสำหรับธุรกิจ และองค์กร เมื่อข้อมูลสำคัญต่อธุรกิจถูกขโมยไป บริษัทเองก็ต้องการข้อมูลคืนเพราะสิ่งที่เกิดสร้างความเสียหายในภาคธุรกิจได้สูงมากเมื่อเทียบกับการจากค่าไถ่ที่ถูกกว่าเลยทำให้มีการจ่ายเงินค่าไถ่ แต่ไม่มีอะไรการันตีว่าคุณจะได้ข้อมูลของคุณกลับมา

เมื่อแนวโน้มการโจมตีเปลี่ยนรูปแบบไปจากเดิม ทำให้มีแรงดึงดูดแฮกเกอร์ให้โจมตีองค์กรต่างๆ มากขึ้นไม่ว่าจะเล็กหรือใหญ่ก็เป็นเป้าหมายของการโจมตีได้

เบื้องหลังของ Ransomware

ปัจจุบันผู้โจมตีไซเบอร์ใช้วิธีที่ซับซ้อนมากขึ้นเพื่อหลีกเลี่ยง ransomware รูปแบบเดิม ซึ่งมีวิธีการตรวจจับอยู่มากมาย ต้องหาวิธีซ่อน ransomware ได้อย่างแนบเนียนไปกับตัวสภาพแวดล้อมของเป้าหมาย แฮกเกอร์เองต้องเข้าโจมตีผ่านเครือข่ายเพื่อขโมยข้อมูล ปล่อย ransomware ทำการเข้ารหัสข้อมูล สร้างความเสียหาย เมื่อได้สิ่งที่ต้องการแล้ว โดยมีการขู่เหยื่อว่าจะ ขายข้อมูล หรือปล่อยข้อมูลออกมาสู่สาธารณะหากไม่ได้เงินค่าไถ่

Ransomware ท็อป 3 ที่โจมตีโครงสร้างพื้นฐานสำคัญ

วิธีการโจมตีด้วย ransomware ยอดนิยม 5 อันดับ

การเช่า Ransomware เพื่อนำไปปรับแต่งใช้ในการโจมตีบนระบบที่เต็มไปด้วยช่องโหว่ ยังคงเป็นอันดับ 1 ที่แฮกเกอร์เลือกใช้โจมตี

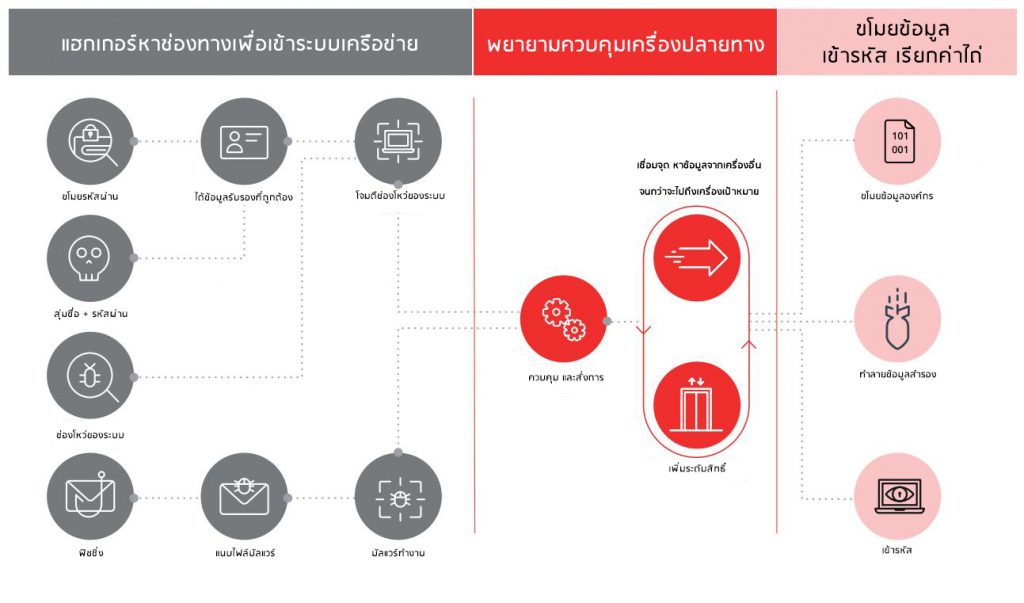

ขั้นตอนการโจมตีด้วย ransomware

Ransomware มีรูปแบบการโจมตีเฉพาะตัว ส่วนใหญ่จะใช้เวลาเพียงไม่กี่นาทีในการโจมตีเครื่องปลายทางเหยื่อ เก็บข้อมูลที่ละเอียดอ่อน หรือไฟล์สำคัญทางธุรกิจเพื่อใช้ในการเรียกเงินค่าไถ่

เริ่มต้นการด้วยการเชื่อมต่อ การโจมตีของแฮกเกอร์เองต้องหาระบบเครือข่ายขององค์กร โดยใช้วิธีการ

- ขโมยรหัสผ่าน

- Brute force

- ช่องโหว่ของซอฟท์แวร์

- ฟิชชิ่ง

หลังจากได้ข้อมูลเหล่านั้นแฮกเกอร์จะทำการตรวจสอบข้อมูลประจำตัว และการยืนยันตัวตนรับรองการเข้าสู่ระบบ ทำให้หลบเลี่ยงระบบการป้องกันแบบเดิมไปได้ใช้มัลแวร์รูปแบบต่างแพร่กระจาย ผ่านฟิชชิ่งอีเมลที่แนบไฟล์อันตราย ส่วนมากจะเป็นโทรจันใน รูปแบบของ Office หรือเอกสาร PDF แต่มีมัลแวร์ฝังอยู่ภายใน เมื่อเปิดไฟล์เหล่านี้แล้ว และตัวมาโครที่ฝังเอาไว้ทำงานก็จะทำการเปิดมัลแวร์บนคอมพิวเตอร์ที่เอกสารอยู่ โดยส่วนใหญ่แล้วตัว ransomware มาจากแหล่งที่ดูน่าเชื่อถือไม่ว่าจะเป็น สำนักงานกฎหมาย รวมทั้งสถาบันการเงิน รัฐบาล หน่วยงานหรือผู้ใช้ภายในองค์กร

เหตุการณ์ที่เริ่มต้นด้วยการโจมตี จะเป็นการใช้ประโยชน์จากช่องโหว่ระบบที่มีการเปิดเผยทางอินเทอร์เน็ต ส่วนมากจะ

อยู่ในระบบการเข้าถึงระยะไกลเช่น remote desktop protocal (RDP) เครือข่ายส่วนตัวเสมือน (VPN) และ

ระบบปฏิบัติการอื่น หรือช่องโหว่ของซอฟต์แวร์อื่นๆ ที่อยู่บนเครื่อง แฮกเกอร์ยังใช้การโจมตีแบบ Brute force ในการคาดเดาสุ่ม ชื่อ ข้อมูลประจำตัว และรหัสผ่านที่คาดเดาได้ง่าย เพื่อช่วยในการโจมตีด้วย

แฮกเกอร์ใช้เครื่องมือมากมายในการโจมตี

- เครื่องมือที่ช่วยเรื่องการตรวจสอบ

ทำให้แฮกเกอร์รู้ว่าพวกเขาอยู่ตรงจุดไหนบนระบบเครือข่าย และบัญชีใครที่จะช่วยให้สามารถมุ่งสู่จุดหมายต่อไป

ตัวอย่าง: Nmap, Process Hacker และ BloodHound - เครื่องมือการถ่ายโอนข้อมูลรับรอง

ช่วยเจาะเข้าสู่ระบบของบัญชีที่มีสิทธิพิเศษอื่นๆ ซึ่งสามารถใช้เดินหน้าโจมตีให้ลึกเข้าไปภายในเครือข่าย

ตัวอย่าง: Mimikatz และ ProcDump - โปรแกรมที่อยู่บนเครื่องเอง

เช่น PowerShell, Windows Management เครื่องมือวัด (WMI) และ PsExec นักวิจัยด้านความปลอดภัยพบว่า WMI และคำสั่ง PSExec ใช้เพื่อลบข้อมูลสำรองในเครื่อง และ PowerShell ถูกใช้เพื่อสร้างแบ็คดอร์อันตราย

แฮกเกอร์ ทำการโจมตีลึกเข้าไปเรื่อยๆ ภายในระบบเครือข่ายเมื่อได้บัญชีที่มีสิทธิพิเศษเหล่านั้น ทำให้แฮกเกอร์สามารถเข้าถึงตัวบัญชี ระบบเครือข่าย โครงสร้างพื้นฐาน

เมื่อถึงจุดนี้แฮกเกอร์จะเลือกทำลายระบบความปลอดภัย และนำสิทธิพิเศษทั้งหมดไว้กับตัวเอง หนึ่งในเทคนิคที่พบบ่อยที่สุดคือการโจมตี ransomware ด้วยการใช้ประโยชน์จากบัญชีผู้ดูแลระบบ โดยบัญชีผู้ดูแลระบบเป็นเป้าหมายที่สำคัญของแฮกเกอร์ เพราะองค์กรมักจะมีรหัสผ่านที่สามารถเข้าถึงได้ทุกบัญชีที่ดูแลอยู่ ทำให้สามารถตั้งค่าปิดระบบ หรือกำหนดค่าความปลอดภัยในระบบ antivirus ที่ยังใช้ระบบเดิมได้ เข้าถึงตัวควบคุมโดเมนเปิดใช้งานเพื่อปล่อยมัลแวร์ให้ทุกคนที่อยู่ในระบบเครือข่ายได้ในครั้งเดียว

ผลกระทบต่อเป้าหมาย

ในขั้นตอนสุดท้ายของการโจมตีเปิดตัว ransomware ติดตั้งบนระบบเหยื่อเมื่อผู้โจมตี ตัวมัลแวร์เองก็ทำหน้าที่ของมันโดยกรองหาข้อมูลที่ละเอียดอ่อนบนเครื่องคอมพิวเตอร์ที่อยู่ในระบบ จากนั้นทำลายไฟล์สำรองข้อมูลองค์กร สุดท้ายจะทำการเข้ารหัสระบบ และข้อมูลทั้งหมด จากนั้นจะขึ้นข้อความเรียกค่าไถ่บนหน้าจอของเหยื่อ

ซึ่งระบุจำนวนเงินค่าไถ่ วิธีการชำระเงินโดยส่วนมากจะเป็น cryptocurrency จากนั้นแฮกเกอร์จะคืนไฟล์ให้กับเหยื่อ (หรือไม่คืนก็ได้) ซึ่งตรงนี้เองแฮกเกอร์บางกลุ่มก็ใช้วิธีการเรียกค่าไถ่ 2 ชั้นคือ ถ้าปล่อยข้อมูลคืนให้แล้ว แต่ตัวแฮกเกอร์เองก็ยังมีไฟล์อยู่จะนำข้อมูลไปปล่อยสาธารณะ ถ้าองค์กรไม่ต้องการให้ข้อมูลสำคัญหลุดออกไปก็ต้องจ่ายค่าไถ่อีกรอบเพื่อให้แฮกเกอร์หยุด ซึ่งไม่มีอะไรการันตีได้ว่าแฮกเกอร์จะยอมทำตาม

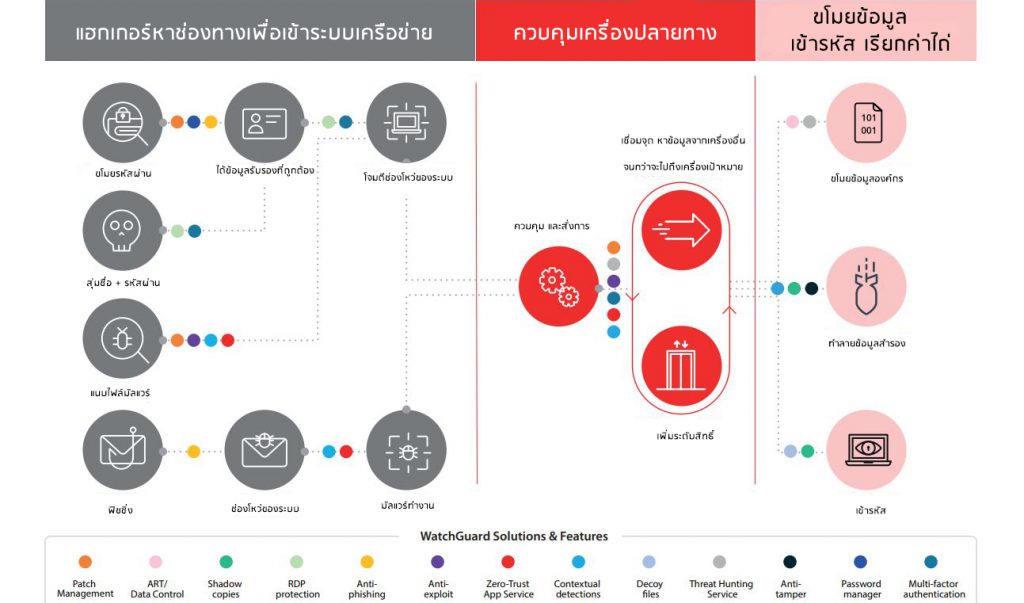

WatchGuard สามารถช่วยคุณได้อย่างไร ?

ยกระดับความปลอดภัยป้องกันให้สูงขึ้นจากเดิมด้วยเทคโนโลยี EDR

- ป้องกันก่อนที่จะเกิดการโจมตี

โดยเฉพาะการโจมตีด้วย ransomware วิธีป้องกันการโจมตีที่ดีที่สุดคือ หยุดยั้งการโจมตีก่อนที่จะเกิดขึ้น

เมื่อองค์กรของคุณถูกโจมตี และเริ่มมีการเข้ารหัสไฟล์ในแล็ปท็อป คอมพิวเตอร์ และเซิร์ฟเวอร์อาจสายเกินไป ความเสียหายที่เกิดภายในองค์กรนั้นมีค่ามหาศาล ดังนั้นการป้องกันที่ดีที่สุดคือ เพิ่มระดับชั้นความปลอดภัยที่แตกต่างกันถึง 10 ชั้นด้วยเทคโนโลยีขั้นสูงเพื่อป้องกัน ransomware

- ใช้ตัวจัดการรหัสผ่านที่มีความปลอดภัยสูง

ความปลอดภัยของรหัสผ่านมีความสำคัญต่อการป้องกันข้อมูลองค์กรของคุณ แต่หลายบริษัทล้มเหลวในการดำเนินการ

การจัดการรหัสผ่านที่เหมาะสม ซึ่งในส่วนการจัดการรหัสผ่านที่ดีสามารถลดโอกาสที่ ransomware โจมตีได้มาก

องค์กรที่มีให้ความสำคัญในส่วนนี้มีโอกาสที่จะป้องกัน ransomware ได้สูงด้วยตัวจัดการรหัสผ่านของผู้ดูแลระบบ

จัดการรหัสผ่านทั้งหมดในที่เดียวพร้อมมาสเตอร์คีย์ ใช้งานง่าย ซิงโครไนซ์รหัสผ่าน อัปเดตรหัสผ่าน ไม่ใช้รหัสซ้ำกัน

โดยคีย์ที่ได้จัดอยู่ในระดับความปลอดภัยทางทหาร

- เปิดใช้งานระบบยืนยันตัวตน 2 ชั้น

การโจมตีของ ransomware มักเริ่มต้นด้วยการขโมยข้อมูลประจำตัวผู้ใช้งานที่สามารถเข้าถึงระบบเครือข่ายขององค์กร

AuthPoint ตัวรับรองระบบยืนยันตัวตน (MFA) solution ช่วยให้แน่ใจว่าผู้โจมตีไม่สามารถขโมยข้อมูลประจำตัวเพียงอย่างเดียวเท่านั้น แต่ต้องใช้ระบบยืนยันตัวตนเพิ่มเติม ช่วยลดความเสี่ยงจากข้อมูลสูญหาย หรือถูกขโมยรหัสผ่าน

แม้ว่าข้อมูลประจำตัวจะถูกขโมยไป แต่ผู้โจมตีจะไม่ได้เข้าถึงข้อมูลของเป้าหมายได้ไม่ว่าจะเป็นตัวคอมพิวเตอร์ หรือระบบเครือข่ายฐานข้อมูล เนื่องจากยังขาดการยืนยันตัวตนที่ถูกต้องจากระบบ AuthPoint

- ตรวจสอบการทำงานให้เป็นไปตามหน้าที่ของซอฟท์แวร์

ผลิตภัณฑ์ Endpoint Security ประกอบด้วยการตรวจจับพฤติกรรมเพื่อป้องกัน และบล็อกการโจมตีแบบไม่มีไฟล์ตามสคริปต์ที่ฝังอยู่ในไฟล์ Office ตัวแอปพลิเคชันสามารถตรวจจับการทำงานที่ผิดปกติที่ เพื่อป้องกันการโจมตีได้ หรือใช้ช่องโหว่จากเว็บเบราว์เซอร์ ของแอปอื่นๆ เช่น Java Adobe Reader, Adobe Flash, Office ฯลฯ เพื่อหลีกเลี่ยงค่าความปลอดภัยที่ตั้งเอาไว้

Endpoint Security มีการตรวจสอบการทำงานตามหน้าที่เหล่านั้น เพื่อหยุดยั้งพฤติกรรมต้องสงสัยที่ไม่ควรมีจากแอป

เป็นการตรวจจับเชิงรุกเนื่องจากไม่ได้ใช้ระบบฐานข้อมูลไวรัสแบบเดิม solutionของเรามีการเพิ่มข้อมูลเกี่ยวกับสคริปต์และ macro ต่างๆ เพื่อปรับปรุงการป้องกันโดยไม่ส่งผลต่อประสิทธิภาพของคอมพิวเตอร์

- Anti-exploit technology

ป้องกันไม่ให้ผู้โจมตีสามารถย้ายเครื่องคอมพิวเตอร์เพื่อสร้างช่องทางในการโจมตีเข้ามาภายในระบบ โดยเพิ่มความสามารถในการแพตช์เสมือนไปที่ solution EDR เพื่อทำการอัปเดต solution ในการป้องกันแอปพลิเคชันที่ไม่ได้แพตช์เหล่านั้น เพื่อป้องกันอุดช่องโหว่ของตัว windows XP หรือ Windows 7 ที่ไม่มีการอัปเดตระบบอีกต่อไป

- Zero Trust Application Service

ผลิตภัณฑ์ EDR ของเราที่สามารถจัดประเภทของกระบวนการทำงานในเครื่องได้ 100% แอปพลิเคชันที่ไม่รู้จักจะถูกบล็อกเอาไว้จนกว่าจะได้รับการตรวจสอบที่เชื่อถือได้ โดยระบบเทคโนโลยี Machine learning (99.98%) หรือโดยเราผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ทั่วโลกอีก (0.02%) การตรวจสอบเป็นแบบ realtime ทำให้มีความยืดหยุ่นสำหรับองค์กรที่มีการสร้างซอฟท์แวร์ขึ้นมาใช้ภายในเอง ทางผู้ใช้งานสามารถให้ระบบเรียนรู้การทำงาน และจัดเข้าไปอยู่ในฝั่งซอฟท์แวร์ที่มีการตรวจสอบ และผ่านมาตรฐานความปลอดภัยได้

- การป้องกัน Remote desktop protocal (RDP)

การป้องกัน RDP เป็นส่วนนึงของ Threat Hunting ที่มีให้กับลูกค้าที่ใช้ solution EDR ของเรา การโจมตีด้วย RDP Brute Force เป็นสิ่งที่ผู้โจมตีนิยมใช้มากโดยเฉพาะระบบที่เชื่อมต่อกับอินเทอร์เน็ตโดยตรง ในส่วนระบบ EDR solution ตรวจจับป้องกันเครือข่ายของเรามีระบบป้องกันการโจมตีด้วย RDP เมื่อคอมพิวเตอร์ที่มีการป้องกันด้วยระบบ EDR มีการพยายามเชื่อมต่อ RDP ล้มเหลวเนื่องจากมีข้อมูลไม่ถูกต้อง ซอฟต์แวร์จะตั้งค่าคอมพิวเตอร์เข้าสู่โหมดกักกัน ในโหมดนี้การเข้าถึงคอมพิวเตอร์ถูกบล็อก IP นอกระบบเครือข่าย

เป็นเวลา 24 ชั่วโมง

- เทคโนโลยี Anti-malware

Antivirus ยุคใหม่ Endpoint Security WatchGuard มีการอัปเดทฐานข้อมูลไวรัสแบบ real time พร้อมทั้งการวิเคราะห์พฤติกรรม และเทคโนโลยีการเรียนรู้เชิงลึกเพื่อ ป้องกันการโจมตี ransomware

การโจมตีของ ransomware พยายามปิดการป้องกันบนเครื่องคอมพิวเตอร์เหยื่อ ก่อนกระจายไวรัส มัลแวร์

ผ่านระบบเครือข่าย และเข้ารหัสไฟล์ทั้งองค์กร ดังนั้นเรามีระบบที่ป้องกันปิดการทำงานของ Endpoint Security

ที่มีชื่อว่า anti-tamper protection ซึ่งรวมอยู่ใน Windows 10, Server 2019 หรือสูงกว่า

- แพทช์เพื่อลดความเสี่ยงในการโจมตี

แฮกเกอร์มองหาช่องโหว่อยู่ตลอดเวลา คุณต้องพยายามอุดช่องโหว่ให้มากที่สุด ด้วยการอัปเดตระบบของคุณ

ransomware อย่าง WannaCry และ Petya อาศัยช่องโหว่ที่ไม่ได้รับการแก้ไขกระจายไปทั่วโลก หรือ ransomware The Locky และ Cerber ใช้ข้อบกพร่องใน Adobe Flash เพื่อกระจายมัลแวร์ไปยังเครื่องของเหยื่อ

คุณสามารถป้องกันการโจมตีได้มากมายเพียงแค่อัปเดตแพทช์ของระบบปฏิบัติการ และแอปพลิเคชั่นที่ใช้งานบนเครื่องของคุณอย่างน้อยเดือนละครั้ง

- ป้องกันการฟิชชิ่ง

ฟิชชิ่งอีเมลเป็นหนึ่งในสิ่งที่สำคัญที่สุดวิธีการทั่วไปในการเริ่มต้นโจมตีของ ransomware การบล็อกฟิชชิ่ง

URL จะช่วยลดโอกาสที่ผู้ใช้คลิกลิงก์ที่อันตรายได้

- Threat Hunting service

แม้แต่ solution EDR ที่เข้มแข็งก็ยังต้องใช้มนุษย์เพื่อจับแฮกเกอร์ โดยเฉพาะเมื่อเกิดพฤติกรรมผิดปกติและน่าสงสัย ตัวชี้วัดการโจมตีสูง อาจอยู่ในช่วงเริ่มต้น หรือหาช่องทางในการโจมตีนี่ไม่ใช่มัลแวร์แต่เป็นตัวแฮกเกอร์เอง เราขอแนะนำให้คุณจำกัดจุดที่โดนโจมตีโดยเร็วที่สุด

- แยกเครื่องของคุณออกจากระบบ เพื่อจำกัดการโจมตี

กรณีของการติด ransomware ผู้โจมตีพยายามกระจายไวรัสให้ทั่วเครือข่าย คุณสามารถควบคุมการโจมตีโดย

การแยกเครื่องที่ได้รับผลกระทบ และจำกัดการเข้าถึงเครือข่าย การแพตช์สามารถช่วยลดผลกระทบของการโจมตี และลดจำนวนไฟล์ที่อาจถูกเข้ารหัสในองค์กรของคุณ

- กู้คืนความเสียหายที่เกิดด้วย Shadow copies

การโจมตี ransomware จำนวนมากเกิดขึ้นเพียงขั้นตอนเดียว ยิ่งไปกว่านั้น นอกจากการเข้ารหัสไฟล์แล้ว ยังพยายามทำลายข้อมูลสำรองทุกประเภทที่ลูกค้าเก็บเอาไว้ ด้วย solution การรักษาความปลอดภัของเรา คุณสามารถสร้าง Shadow Copy ที่สามารถกู้คืนข้อมูลได้หลังจากโดน ransomware

โดยปกติผู้เชี่ยวชาญด้านไอทีใช้ Shadow Copy เพื่อกู้คืนไฟล์จากระบบสำคัญล้มเหลว แต่เทคโนโลยีตัวนี้สามารถกู้คืนไฟล์ที่เข้ารหัสโดย ransomware ด้วยการเก็บไฟล์ข้อมูลสำรองใช้พื้นที่ประมาณ 10% ก็เพียงพอสำหรับข้อมูล

หากท่านสนใจทดลองใช้สามารถลงทะเบียนเพื่อขอทดลองได้ฟรี 30 วัน

Credit https://www.cisa.gov/

Credit https://www.gartner.com/