Cyber News, Security Content

Powerpoint ความเสี่ยงที่คุณมองไม่เห็น

Powerpoint ความเสี่ยงที่คุณมองไม่เห็น เนื่องจากผู้โจมตีเปลี่ยนวิธีใหม่โดยการใช้ฟิชชิ่งอีเมลที่ออกแบบมาอย่างดี เพื่อเข้าถึงผู้ใช้งานทั่วไป

โดยแนบไฟล์ .ppam ซึ่งซ่อนมัลแวร์ที่สามารถเขียนการตั้งค่ารีจิสทรีของ Windows ใหม่บนเครื่องเป้าหมายได้

นักวิจัยพบว่าผู้โจมตีใช้ไฟล์ PowerPoint เพื่อซ่อนไฟล์ที่เป็นอันตรายซึ่งสามารถเขียนการตั้งค่ารีจิสทรีของ Windows ใหม่เพื่อเข้าควบคุมคอมพิวเตอร์ของผู้ใช้ปลายทางได้

เป็นหนึ่งในวิธีการลอบโจมตีที่ผู้คุกคามโดยมีการกำหนดเป้าหมายเป็นผู้ใช้เครื่องคอมพิวเตอร์ผ่านแอปพลิเคชันที่มีความน่าเชื่อถือซึ่งพวกเขาใช้งานทุกวัน โดยใช้อีเมล์ที่ออกแบบมาเพื่อหลบเลี่ยงการตรวจจับความปลอดภัย และดูน่าเชื่อถือถูกต้องตามกฏหมาย

งานวิจัยใหม่จาก Avanan ซึ่งเป็นบริษัท Check Point ได้เปิดเผยว่า “โปรแกรมเสริมที่ไม่ค่อยมีใครรู้จัก” ใน PowerPoint – ไฟล์ .ppam – ถูกใช้เพื่อซ่อนมัลแวร์อย่างไร Jeremy Fuchs นักวิจัยและนักวิเคราะห์ด้านความปลอดภัยทางไซเบอร์ของ Avanan เขียนในรายงานที่เผยแพร่เมื่อวันพฤหัสบดีว่าไฟล์นี้มีคำสั่งที่ซ่อนเอาไว้ และมาโครที่กำหนดเองรวมถึงฟังก์ชันอื่นๆ

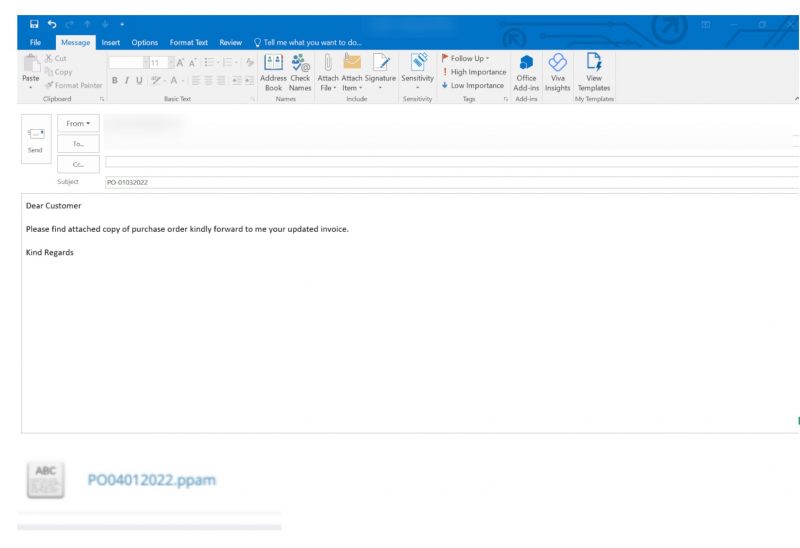

โจมตีด้วยฟิชชิ่งอีเมล์

รูปแบบอีเมล์ที่ใช้โจมตีเช่น ส่งใบสั่งซื้อสินค้าของคุณตามด้วยไฟล์แนบ .ppam ชื่อ PO04012022 เป็นต้น

เมื่อผู้ใช้งานได้กดโหลด ตัวไฟล์จะทำงานฝังตัวลงบนเครื่องโดยที่ไม่ผู้ใช้ไม่ได้รับอนุญาต ซึ่งรวมถึงการติดตั้งโปรแกรมใหม่เปิด process โหลดฟังก์ชันตัวใหม่เข้ามาทำงานแทนที่

Fuchs กล่าวว่า “การรวมเอาเรื่องที่เร่งด่วนของอีเมล์ โดยใช้ใบสั่งซื้อรวมกับไฟล์อันตราย การโจมตีครั้งนี้สามารถทำลายผู้ใช้ปลายทางและบริษัทได้”

แคมเปญดังกล่าวช่วยให้ผู้โจมตีสามารถเลี่ยงการรักษาความปลอดภัยที่มีอยู่ของคอมพิวเตอร์ได้ ในกรณีนี้คือความปลอดภัยที่ Google จัดหาให้ ซึ่งตัวไฟล์ไม่ค่อยมีคนใช้กันทำให้ตัวสแกนอีเมล์ปล่อยผ่าน

นอกจากนี้ มันแสดงให้เห็นอันตรายที่อาจเกิดขึ้นของไฟล์นี้ เนื่องจากสามารถใช้ซุกซ่อนไฟล์ที่เป็นอันตรายได้ทุกประเภท รวมถึง ransomware มีรายงานปรากฏว่าผู้โจมตีใช้ไฟล์ .ppam เพื่อซ่อน ransomware กันแล้วเมื่อเดือนตุลาคมที่ผ่านมา

เป้าหมายการโจมตีคือผู้ใช้งานเดสก์ท็อปทุกคน

การหลอกลวงครั้งล่าสุดนี้เป็นหนึ่งในแคมเปญอีเมล์ใหม่ที่นักวิจัยเพิ่งค้นพบ โดยมีเป้าหมายเพื่อกำหนดเป้าหมายผู้ใช้เดสก์ท็อปที่ทำงานในแอปประมวล และการทำงานร่วมกันที่ใช้ทั่วไป เช่น Microsoft Office, Google Docs และ Adobe Creative Cloud ผู้โจมตีมักใช้อีเมล์เพื่อส่งไฟล์ที่เป็นอันตรายหรือลิงก์ที่ขโมยข้อมูลผู้ใช้

ในเดือนพฤศจิกายน พบว่าผู้หลอกลวงใช้ลักษณะการทำงานร่วมกันของ Google ไดรฟ์เพื่อหลอกให้ผู้ใช้คลิกลิงก์ที่เป็นอันตรายในอีเมล์หรือข้อความ Push ที่เชิญผู้อื่นให้แชร์เอกสาร Google ลิงก์นำผู้ใช้ไปยังเว็บไซต์ที่ขโมยข้อมูลประจำตัวของตน

เมื่อเดือนที่แล้ว ทีม Avanan ได้รายงานเกี่ยวกับกลโกงอีกอันที่นักวิจัยสังเกตเห็นในเดือนธันวาคม ซึ่งพบว่ามีผู้คุกคามที่สร้างบัญชีภายในชุด Adobe Cloud ส่งรูปภาพ และไฟล์ PDF ที่ดูปลอดภัยแต่ฝังมัลแวร์เอาไว้อย่างแนบเนียนไปยังผู้ใช้ Office 365 และ Gmail แทน

ลดความเสี่ยงเพิ่มการป้องกันจาก Powerpoint ความเสี่ยงที่คุณมองไม่เห็น

เพื่อหลีกเลี่ยงไม่ให้อีเมล์หลอกลวงผ่านผู้ใช้องค์กร Fuchs ได้แนะนำข้อควรระวังทั่วไปบางประการสำหรับผู้ดูแลระบบความปลอดภัยที่ควรดำเนินการอย่างสม่ำเสมอคือ

การติดตั้งการป้องกันอีเมล์ที่ดาวน์โหลดไฟล์ทั้งหมดลงในแซนด์บ็อกซ์และตรวจสอบเนื้อหาที่เป็นอันตราย อีกประการหนึ่งคือใช้ขั้นตอนการรักษาความปลอดภัยเพิ่มเติม เช่น การวิเคราะห์อีเมลแบบไดนามิก (IoC) เพื่อความปลอดภัยของข้อมูลที่เข้ามาในองค์กร

หรือเลือกใช้ Antivirus ที่มีประสิทธิภาพ Adaptive Defense 360 ที่นำมาโดยระบบ EDR สำหรับป้องกัน ransomware และภัยคุกคามทางไซเบอร์ทุกชนิด ไม่หน่วงเครื่อง ใช้ทรัพยากรเครื่องน้อยที่สุด พร้อมตัว Web Access Control ตั้งค่าการเข้าถึงเว็บไซต์ของเครื่องได้ตามช่วงเวลา หรือตั้งค่า blacklist , whitelist เป็นต้น หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

นอกจากนี้ บริษัทต่างๆ ควรสนับสนุนให้ผู้ใช้ปลายทางในเครือข่ายติดต่อแผนกไอทีของตนอย่างต่อเนื่อง หากพบไฟล์ที่ไม่คุ้นเคยส่งมาทางอีเมล์

Credit https://threatpost.com/