Cyber News, Security Content

Windows Event Logs และมัลแวร์ที่ซ่อนอยู่

Windows Event Logs และมัลแวร์ที่ซ่อนอยู่ นักวิจัยด้านความปลอดภัยได้สังเกตเห็นแคมเปญอันตราย ซึ่งใช้บันทึกเหตุการณ์ของ Windows เพื่อเก็บมัลแวร์เป็นเทคนิคที่ไม่เคยมีมาก่อน

วิธีการนี้ทำให้ผู้โจมตีที่อยู่เบื้องหลังสามารถปล่อยมัลแวร์แบบไร้ไฟล์ในระบบซึ่งใช้เทคนิค และโมดูลที่ออกแบบมาเพื่อให้แอบได้อย่างแนบเนียนมากที่สุด

การเพิ่มเพย์โหลดไปที่ Windows Event logs

นักวิจัยได้รวบรวมตัวอย่างมัลแวร์หลังจากที่มีเทคโนโลยีสำหรับการตรวจจับ ตามพฤติกรรม และการควบคุมความผิดปกติระบุว่าเป็นภัยคุกคามบนคอมพิวเตอร์ของลูกค้า

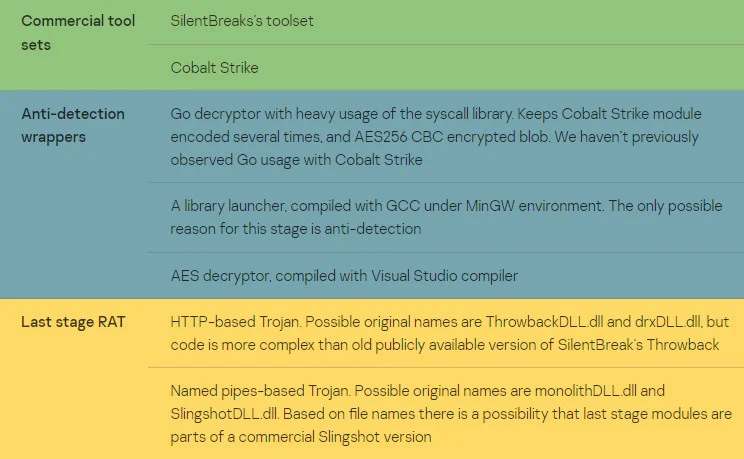

การตรวจสอบพบว่ามัลแวร์เป็นส่วนหนึ่งของแคมเปญที่ใช้เครื่องมือขนาดใหญ่ ทั้งแบบปรับแต่งเองได้ และมีจำหน่ายในเชิงพาณิชย์

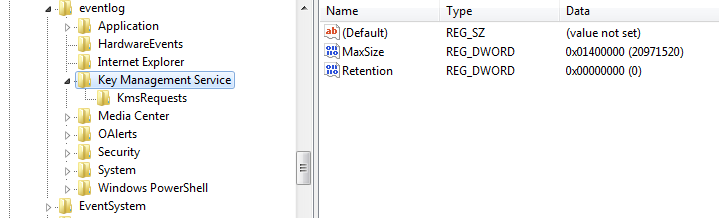

ส่วนที่น่าสนใจที่สุดชิ้นหนึ่งของการโจมตีคือการใช้เชลล์โค้ดเพย์โหลดลง Windows Event Logs สำหรับ Key Management Services (KMS) ซึ่งเป็นการกระทำที่ดำเนินการโดยมัลแวร์ dropper

dropper จะคัดลอกไฟล์จัดการข้อผิดพลาด OS ที่มีลิขสิทธิ์ถูกต้อง WerFault.exe ไปที่ ‘C:\Windows\Tasks’ แล้วดร็อปทรัพยากรไบนารีที่เข้ารหัสไปที่ ‘wer.dll’ (Windows Error Reporting) ในตำแหน่งเดียวกัน สำหรับการค้นหา DLL เพื่อโหลดโค้ดที่เป็นอันตราย

DLL เป็นเทคนิคการแฮกที่ใช้ช่องโหว่โปรแกรมที่ถูกต้อง โดยโหลดไดนามิกลิงก์ไลบรารี (DLL) ที่เป็นอันตรายจากพาธโดยอำเภอใจ

จุดประสงค์ของ dropper คือโหลดเดอร์บนดิสก์สำหรับกระบวนการโหลด และค้นหาเร็กคอร์ดเฉพาะในบันทึกเหตุการณ์ (หมวดหมู่ 0x4142 – ‘AB’ ใน ASCII หากไม่พบเร็กคอร์ดดังกล่าว มันจะเขียนเชลล์โค้ดเข้ารหัสขนาด 8KB ซึ่งต่อมารวมกันเป็นรหัสสำหรับ stager ถัดไป

เทคนิคใหม่มีแนวโน้มว่าจะเป็นที่นิยมมากขึ้น เนื่องจากซอร์สโค้ดสำหรับการยิงเพย์โหลดลงใน Windows Event Logs ได้มีการเผยแพร่ในพื้นที่สาธารณะในช่วงเวลาสั้นๆ

แม้ว่าบางโมดูลในการโจมตีเป็นแบบกำหนดเอง ผู้วิจัยตั้งข้อสังเกตว่าโมดูลเหล่านี้อาจเป็นส่วนหนึ่งของแพลตฟอร์ม NetSPI ซึ่งถ้ามีใบอนุญาตเชิงพาณิชย์ไม่สามารถทำการทดสอบได้

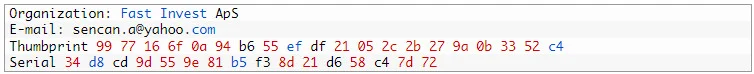

ตัวอย่างเช่น โทรจันสองตัวชื่อ ThrowbackDLL.dll และ SlingshotDLL.dll อาจเป็นเครื่องมือที่มีชื่อเดียวกันซึ่งทราบว่าเป็นส่วนหนึ่งของเฟรมเวิร์กการทดสอบการเจาะระบบ SilentBreak

Windows Event Logs และมัลแวร์ที่ซ่อนอยู่

นักวิจัยบอกกับ BleepingComputer ในกรณีส่วนใหญ่ จุดประสงค์สูงสุดของมัลแวร์เป้าหมายที่มีฟังก์ชัน stager คือการได้รับข้อมูลอันมีค่าจากเหยื่อ

ซอฟต์แวร์ที่ไม่มีการอัปเดต และไม่ได้รับการแพตช์ถือเป็นความรับผิดชอบสำคัญขององค์กรคุณ แพตช์มีความสำคัญอย่างยิ่งต่อความสมบูรณ์ของระบบที่ใช้งาน นี่คือเหตุผลที่ Heimdal Security ได้รวม Patch & Asset Management ซึ่งเป็นระบบที่ปรับใช้การอัปเดตและแพตช์โดยอัตโนมัติ ซึ่งจะเป็นการปิดช่องว่างด้านความปลอดภัยในเครือข่ายขององค์กรของคุณ ยิ่งไปกว่านั้น การติดตั้งยังสามารถกำหนดตารางเวลาได้ตามความสะดวกของพนักงานของคุณ

หากท่านสนใจทดลองใช้สามารถลงทะเบียนเพื่อขอทดลองได้ฟรี 30 วัน

Credit https://www.bleepingcomputer.com