Cyber News, Security Content

ข้อมูลส่วนตัวของคุณยังปลอดภัยดีอยู่หรือไม่ ?

ข้อมูลส่วนตัวของคุณยังปลอดภัยดีอยู่หรือไม่ ? การปลอมแปลงชื่อระบบโดเมน หรือที่เรียกกันว่า DNS spoofing เป็นการโจมตีทางอินเทอร์เน็ตที่ปรับเปลี่ยนข้อมูลบนเซิร์ฟเวอร์ DNS เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ปลอมที่ทำให้เหมือนเว็บไซต์จริงได้อย่างแนบเนียน

โดยฝังมัลแวร์อันตราไว้คือเพื่อติดตั้งบนอุปกรณ์ของผู้ใช้งาน ขโมยข้อมูลละเอียดอ่อน หรือเปลี่ยนเส้นทางรับส่งข้อมูล

ก่อนที่จะเจาะลึกว่าการโจมตีด้วยการปลอมแปลง DNS ทำงานอย่างไร สิ่งสำคัญคือต้องทำความเข้าใจว่าระบบ DNS ทำงานอย่างไร

DNS คืออะไร ?

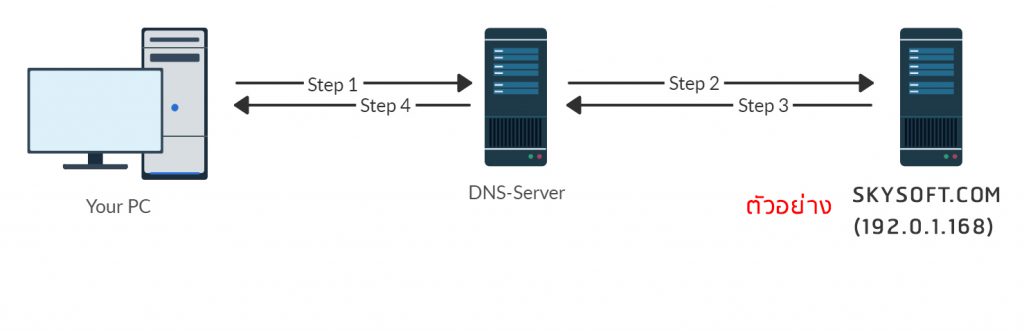

DNS หรือ Domain Name Server เป็นส่วนหนึ่งที่ทำงานบน Application Layer เมื่อผู้ใช้ค้นหาเว็บไซต์โดยใช้ URL ตัวอย่างเช่น skysoft.com อุปกรณ์จะส่งคำขอไปยังเซิร์ฟเวอร์ DNS ที่ตรงกับ URL ไปยังที่อยู่ IP ที่เกี่ยวข้อง ซึ่งเป็นตัวเลขและจุดที่ไม่ซ้ำกันเช่น (192.0.1.168) ซึ่งกำหนดให้กับทุกอุปกรณ์ เซิร์ฟเวอร์ และเว็บไซต์

เมื่อเซิร์ฟเวอร์จับคู่คำขอกับที่อยู่ IP ระบบจะนำผู้ใช้ไปยังเว็บไซต์ที่ต้องการ ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่เพื่อทำการโจมตีด้วยการปลอมแปลง DNS

ในบทความนี้เราจะอธิบายวิธีการทำงานของการปลอมแปลง DNS และวิธีเตรียมความพร้อมในการะป้องกันตัวเอง

การปลอมแปลง DNS ทำงานอย่างไร ?

เป้าหมายของการโจมตีคือเพื่อหลอกผู้ใช้ และเซิร์ฟเวอร์ให้คิดว่าเว็บไซต์ปลอมนั้นคือ เว็บไซต์ของจริง ในการทำเช่นนี้ ผู้โจมตีมักจะปฏิบัติตามสี่ขั้นตอนนี้

ขั้นตอนที่ 1: เชื่อมต่อเข้ากับเซิร์ฟเวอร์ DNS

ก่อนที่แฮกเกอร์โจมตี ต้องสามารถเชื่อมต่อเข้าถึงเซิร์ฟเวอร์ DNS ให้ได้โดยการสแกนหาช่องโหว่ที่เกี่ยวข้องกับเวอร์ชันซอฟต์แวร์ของเซิร์ฟเวอร์ DNS และที่อยู่ MAC แน่นอนว่า DNS ส่วนใหญ่ไม่มีการป้องกัน ทำให้ผู้โจมตีสามารถเชื่อมต่อ และเปลี่ยนเส้นทางการรับส่งข้อมูลไปที่อื่นได้

ขั้นตอนที่ 2: เปลี่ยนเส้นทางการรับข้อมูล

เมื่อผู้โจมตีเข้าถึงเซิร์ฟเวอร์ DNS แฮกเกอร์สามารถเปลี่ยน IP ที่ใช้อยู่ให้เป็นของปลอมได้ เนื่องจากระบบเหล่าไม่สามารถแยกความแตกต่างระหว่าง IP ที่ถูกต้องกับ IP ที่เป็นอันตราย ทำให้ทุกคนที่เชื่อมต่อกับเซิร์ฟเวอร์ไปยังเว็บไซต์ปลอมที่เป็นอันตราย แทนที่จะเป็นเว็บไซต์ที่ถูกต้อง

ขั้นตอนที่ 3: เข้าถึงข้อมูลสำคัญ

เมื่อผู้ใช้มาถึงเว็บไซต์ที่เป็นอันตราย ผู้ใช้ต้องป้อนข้อมูลการเข้าสู่ระบบตามปกติ เนื่องจากไซต์ปลอมมีการปลอมแปลงให้เหมือนกับเว็บไซต์จริง เหยื่อไม่รู้เลยว่ากำลังส่งข้อมูลสำคัญให้กับแฮกเกอร์ ซึ่งตัวแฮกเกอร์ยังสามารถติดตั้งมัลแวร์บนอุปกรณ์ของเหยื่อ หรือเปลี่ยนเส้นทางการรับส่งข้อมูลไปยังเว็บไซต์ฟิชชิ่ง ส่วนใหญ่จะเป็นเว็บไซต์ช้อปปิ้งออนไลน์และธนาคาร

รูปแบบการปลอมแปลงชื่อโดเมน

- เปลี่ยนข้อมูลเซิร์ฟเวอร์ DNS

วิธีการปกติสำหรับการปลอมแปลง DNS แฮกเกอร์สามารถเข้าถึงเซิร์ฟเวอร์ DNS และแทรก DNS ปลอม IP ปลอมในระบบเปลี่ยนจากเข้าเว็บไซต์ที่ต้องการเป็นเว็บไซต์ปลอมที่แฮกเกอร์ต้องการ - การแอบดักขโมยข้อมูลระหว่างการรับส่ง

การโจมตีทางไซเบอร์ที่แฮกเกอร์ใช้เพื่อดักจับทราฟฟิก หรือการถ่ายโอนข้อมูล และขโมยข้อมูลสำคัญ แฮกเกอร์สกัดกั้นคำขอ DNS ของเหยื่อก่อนที่จะถึงเซิร์ฟเวอร์ และเปลี่ยนเส้นทางไปยังที่อยู่ IP ปลอม พร้อมยังทำให้อุปกรณ์ของเหยื่อติดไวรัส แต่ยังสามารถทำให้เซิร์ฟเวอร์ DNS ที่ได้รับคำขอเริ่มต้นเสียหายได้ - หาช่องโหว่ในระบบชื่อโดเมน (DNS)

เปลี่ยนข้อมูลของ DNS ให้วิ่งไปที่ IP Address ปลายทางที่อื่นที่ไม่ใช่ของจริง สังเกตเห็นความผิดปกติได้ยากเนื่องจากใน Address Bar ของเบราว์เซอร์จะแสดง URL ถูกต้อง แต่เว็บไซต์ปลายทางนั้นไม่ใช่เว็บไซต์จริง เพื่อทำการขโมยข้อมูลสำคัญ หรือเผยแพร่มัลแวร์เข้าเครื่อง

ความเสี่ยงและผลกระทบด้านความปลอดภัยทางไซเบอร์

- ถูกขโมยข้อมูล

แฮกเกอร์มักปลอม DNS เพื่อเข้าถึงข้อมูลผู้ใช้ที่มีความละเอียดอ่อน เช่น การธนาคาร บัตรเครดิต และข้อมูลการเข้าสู่ระบบส่วนบุคคล - การเซ็นเซอร์

แฮกเกอร์สามารถปลอม DNS เพื่อเซ็นเซอร์เว็บไซต์ที่ต้องการ รัฐบาลบางประเทศมีการทำในส่วนนี้เพื่อป้องกันไม่ให้ประชาชนเข้าถึงบางเว็บไซต์ หรือแหล่งข้อมูลออนไลน์ตัวอย่างเช่น จีนขึ้นชื่อในแฮก DNS ซึ่งเป็นส่วนหนึ่งของ Great Firewall ซึ่งเป็นระบบกรอง DNS ที่ออกแบบมาเพื่อเปลี่ยนเส้นทางผู้ใช้ออกจากเว็บไซต์ที่ไม่ได้รับอนุมัติ - ติดไวรัสมัลแวร์

เว็บไซต์ปลอมมักเต็มไปด้วยลิงก์ และการดาวน์โหลดที่เป็นอันตรายซึ่งทำให้อุปกรณ์ของเหยื่อติดมัลแวร์ในได้ ในส่วนนี้สามารถป้องกันทางอ้อมด้วยการป้องกันการอัปเดตความปลอดภัยที่ถูกต้องเช่น Patch & Asset Management โดย Heimdal Security ระบบที่ปรับใช้การอัปเดตและแพตช์โดยอัตโนมัติ ซึ่งจะเป็นการปิดช่องว่างด้านความปลอดภัยในเครือข่ายขององค์กรของคุณ

ความเสี่ยงนี้จะเพิ่มขึ้นไปอีก ถ้าคุณไม่ได้ใช้ซอฟต์แวร์ป้องกันไวรัส หรือวิธีการรักษาความปลอดภัยทางไซเบอร์

ข้อมูลส่วนตัวของคุณยังปลอดภัยดีอยู่หรือไม่ ? วิธีป้องกันตัวเองจากภัยที่มองไม่เห็น

- อย่าคลิกลิงก์ที่ไม่รู้จัก

เว็บไซต์ที่เป็นอันตรายมักแสดงโฆษณาปลอม หรือการแจ้งเตือนให้คุณคลิกลิงก์ ทำให้อุปกรณ์ของคุณติดไวรัสและมัลแวร์อื่นๆ หากคุณสังเกตเห็นลิงก์หรือโฆษณาที่ไม่คุ้นเคยบนเว็บไซต์ที่คุณใช้ตามปกติ ควรหลีกเลี่ยงการกดลิงก์เหล่านั้น - ตั้งค่า DNSSEC

เจ้าของโดเมนและผู้ให้บริการอินเทอร์เน็ตสามารถตั้งค่าส่วนขยายความปลอดภัย DNS (DNSSEC) เพื่อตรวจสอบสิทธิ์ให้ข้อมูล DNS วิเคราะห์ตรวจสอบว่าในการเข้าถึงแต่ละครั้งนั้นถูกต้อง แต่ส่วนมากแล้วไม่ได้ใช้ DNSSE กันมากนัก ดังนั้นข้อมูล DNS สำหรับโดเมนส่วนใหญ่จึงยังไม่ได้รับการเข้ารหัส - สแกนตรวจสอบไวรัสในเครื่องของคุณ

เนื่องจากแฮกเกอร์มักใช้การปลอมแปลง DNS เพื่อติดตั้งไวรัส และมัลแวร์ประเภทอื่นๆ การสแกนอุปกรณ์ของคุณเพื่อหาภัยคุกคามเหล่านี้เป็นประจำจึงเป็นสิ่งสำคัญ คุณสามารถทำได้โดยติดตั้งซอฟต์แวร์ป้องกันไวรัสที่ระบุและช่วยขจัดภัยคุกคามเช่น หรือเลือกใช้ Antivirus ที่มีประสิทธิภาพ Adaptive Defense 360 ที่นำมาโดยระบบ EDR สำหรับป้องกัน ransomware และภัยคุกคามทางไซเบอร์ทุกชนิด ไม่หน่วงเครื่อง ใช้ทรัพยากรเครื่องน้อยที่สุด พร้อมตัว Web Access Control ตั้งค่าการเข้าถึงเว็บไซต์ของเครื่องได้ตามช่วงเวลา หรือตั้งค่า blacklist , whitelist เป็นต้น หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน - ใช้ VPN

VPN เป็นมาตรการรักษาความปลอดภัยเพิ่มเติมที่ป้องกันไม่ให้บุคคลอื่นสามารถติดตามกิจกรรมออนไลน์ของคุณ โดยปกติแล้วการเชื่อมต่ออุปกรณ์ของคุณกับเซิร์ฟเวอร์ในพื้นที่ของผู้ให้บริการอินเทอร์เน็ต แต่ตัว VPN จะเชื่อมต่อกับเซิร์ฟเวอร์ DNS ส่วนตัวทั่วโลกที่ใช้คำขอเข้ารหัสแบบ end-to-end ซึ่งจะช่วยป้องกันผู้โจมตีได้ดียิ่งขึ้น - ตรวจสอบว่าการเชื่อมต่อของคุณปลอดภัย

เว็บไซต์ที่เป็นอันตรายมักจะปลอมมาได้อย่างแนบเนียนเหมือนกับเว็บไซต์จริง แต่มีสองสามวิธีในการตรวจสอบว่าคุณเชื่อมต่อกับเว็บไซต์ที่ปลอดภัย หากคุณกำลังใช้ Google Chrome ให้มองหาสัญลักษณ์แม่กุญแจสีเทาขนาดเล็กในแถบที่อยู่ทางด้านซ้ายของ URL สัญลักษณ์นี้แสดงว่า Google เชื่อถือใบรับรองความปลอดภัยของโฮสต์โดเมน

Credit https://www.pandasecurity.com/