Cyber News, Security Content

รู้แล้วรีบทำ Patch ใหม่ป้องกัน Zero-day บน Chrome

รู้แล้วรีบทำ Patch ใหม่ป้องกัน Zero-day บน Chrome

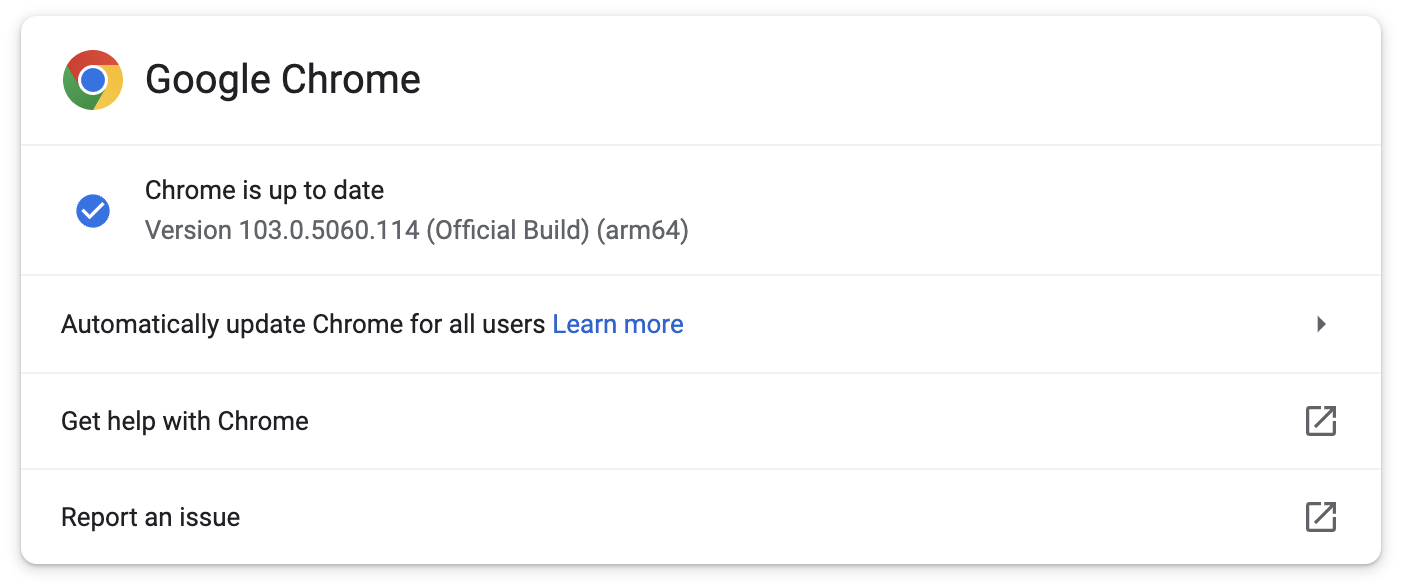

Google ได้เปิดตัว patch Chrome 103.0.5060.114 เวอร์ชั่นล่าสุด

สำหรับผู้ใช้ Windows เพื่อแก้ไขช่องโหว่ Zero-day ที่มีอันตรายสูงหากถูกโจมตี ซึ่งเป็นการอัปเดต Zero-day ครั้งที่สี่สำหรับ Chrome ในปี 2022

“Google ทราบดีว่ามีช่องโหว่สำหรับ CVE-2022-2294”

เวอร์ชัน 103.0.5060.114 กำลังอัปเดตโดย Google บอกว่าต้องใช้เวลาหลายสัปดาห์กว่าจะถึงฐานผู้ใช้งานทั้งหมด

การอัปเดตนี้พร้อมใช้งานทันทีโดยไปที่เมนู Chrome > ความช่วยเหลือ > เกี่ยวกับ Google Chrome

เว็บเบราว์เซอร์จะตรวจสอบการอัปเดตใหม่ และติดตั้งโดยอัตโนมัติหลังจากการเปิดครั้งถัดไป

การโจมตีที่ยังไม่เปิดเผย

ช่องโหว่ zero-day เป็นจุดอ่อนบัฟเฟอร์ล้นที่มีความรุนแรงสูงในองค์ประกอบ WebRTC (การสื่อสารทางเว็บแบบเรียลไทม์) ผลกระทบจากฮีปโอเวอร์โฟลว์ที่มีตั้งแต่การหยุดทำงานของโปรแกรม ไปจนถึงการหลบเลี่ยงผ่านระบบโซลูชันการรักษาความปลอดภัย หากมีการใช้โค้ดระหว่างการโจมตี

แม้ Google จะบอกว่าช่องโหว่นี้ถูกใช้อย่างแพร่หลาย แต่บริษัทยังไม่ได้เปิดเผยรายละเอียดทางเทคนิคหรือข้อมูลใดๆ เกี่ยวกับเหตุการณ์นี้

รู้แล้วรีบทำ Patch ใหม่ป้องกัน Zero-day บน Chrome ครั้งที่ 4 ในปีนี้

ด้วยการอัปเดตนี้ Google ได้จัดการกับ Chrome Zero-day ครั้งที่สี่นับตั้งแต่ต้นปี

ช่องโหว่ zero day 3 ครั้งก่อนหน้านี้ที่พบ และได้รับการแก้ไขในปีนี้

CVE-2022-1364 – 14 เมษายน

CVE-2022-1096 – 25 มีนาคม

CVE-2022-0609 – 14 กุมภาพันธ์

การแก้ไขในเดือนกุมภาพันธ์ CVE-2022-0609 ถูกใช้โดยแฮ็กเกอร์ของรัฐที่ได้รับการสนับสนุนจากเกาหลีเหนือตามรายงานของ Google Threat Analysis Group (TAG)

เนื่องจากเป็นที่ทราบกันว่าผู้โจมตีใช้โปรแกรมแก้ไข Zero-day ในปัจจุบัน ขอแนะนำอย่างยิ่งให้ติดตั้งการอัปเดต Google Chrome โดยเร็วที่สุด

โปรแกรมอัปเดตซอฟต์แวร์อัตโนมัติ System Management ได้รับการออกแบบมาโดยเฉพาะเพื่ออำนวยความสะดวก ในกระบวนการจัดการช่องโหว่ผ่านโปรแกรมที่มีประสิทธิภาพ ช่วยให้คุณกำหนดนโยบายสำหรับการติดตั้งซอฟต์แวร์และการกระจายโปรแกรมแก้ไข ช่วยให้คุณกำหนดตารางเวลาสำหรับการอัปเดตเพื่อเพิ่มประสิทธิภาพสูงสุด หากลูกค้าสนใจสามารถขอทดลองใช้ได้เป็นเวลา 30 วัน

Credit https://www.bleepingcomputer.com/