Uncategorized

แอบขุด และขโมยข้อมูลด้วย MSI Afterburner ปลอม

แอบขุด และขโมยข้อมูลด้วย MSI Afterburner ปลอม โดยมีเป้าหมายหลักเป็นกลุ่มผู้เล่นเกมทั้งหลายที่ใช้ Windows ซึ่งมีการดาวน์โหลด MSI Afterburner ปลอมเพื่อทำให้ผู้ใช้ติดไวรัส

ด้วยเครื่องมือขุด cryptocurrency และมัลแวร์ขโมยข้อมูล RedLine

MSI Afterburner เป็นซอฟท์แวร์ที่ให้คุณปรับแต่ง GPU กำหนดค่าการโอเวอร์คล็อก การตั้งค่าพัดลม การอัดวิดีโอ และตรวจสอบอุณหภูมิการ์ดกราฟิกที่ติดตั้ง และการใช้งาน CPU

ตัวซอฟท์แวร์ถูกสร้าง และพัฒนาโดย MSI ยูทิลิตี้นี้สามารถดึงประสิทธิภาพของตัวการ์ดกราฟฟิกได้อย่างเต็มที่ ซึ่งนำไปสู่การใช้งานโดยเกมเมอร์หลายล้านคนทั่วโลกที่ปรับแต่งการตั้งค่าเพื่อปรับปรุงประสิทธิภาพของเกม ทำให้ GPU ของพวกเขาเงียบขึ้น และทำให้อุณหภูมิต่ำลง

อย่างไรก็ตาม ความนิยมของเครื่องมือนี้ยังทำให้มันกลายเป็นเป้าหมายที่ดีสำหรับผู้โจมตี ซึ่งกำลังมองหาเป้าหมายผู้ใช้ Windows ด้วย GPU อันทรงพลังที่สามารถขุด cryptocurrency ได้เป็นอย่างดี

ปลอมตัวให้เป็น MSI Afterburner

ตามรายงานของ Cyble เว็บไซต์มากกว่า 50 แห่งที่แอบอ้างเป็นเว็บไซต์อย่างเป็นทางการของ MSI Afterburner ได้ปรากฏทางออนไลน์ในช่วงสามเดือนที่ผ่านมา ทำให้มีคนโหลดตัวขุด XMR (Monero) พร้อมกับมัลแวร์ขโมยข้อมูลไปเป็นจำนวนมาก

แคมเปญนี้ใช้โดเมนที่สามารถหลอกให้ผู้ใช้คิดว่าพวกเขากำลังเยี่ยมชมเว็บไซต์ MSI ที่ถูกต้อง และโปรโมตได้ง่ายกว่าโดยใช้ BlackSEO โดเมนบางส่วนที่ Cyble ตรวจพบมีดังต่อไปนี้:

- msi-afterburner–download.site

- msi-afterburner-download.site

- msi-afterburner-download.tech

- msi-afterburner-download.online

- msi-afterburner-download.store

- msi-afterburner-download.ru

- msi-afterburner.download

- mslafterburners.com

- msi-afterburnerr.com

ในกรณีอื่นๆ โดเมนไม่เหมือนกับแบรนด์ MSI ได้รับการโปรโมตผ่านข้อความโดยตรง ฟอรัม และโพสต์บนโซเชียล

- git[.]git[.]skblxin[.]matrizauto[.]net

- git[.]git[.]git[.]skblxin[.]matrizauto[.]net

- git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]net

- git[.]git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]net

การแอบขุดอย่างลับ ๆ ในขณะที่ขโมยรหัสผ่านของคุณ

เมื่อติดตั้งไฟล์ MSI Afterburner ปลอม (MSIAfterburnerSetup.msi) โปรแกรม Afterburner ที่ถูกต้องจะถูกติดตั้ง พร้อมกับปล่อยมัลแวร์ขโมยข้อมูล RedLine และ XMR miner อย่างเงียบ ๆ บนคอมพิวเตอร์

ตัวขุดถูกติดตั้งผ่านไฟล์เรียกทำงาน Python 64 บิตชื่อ ‘browser_assistant.exe’ ในไดเร็กทอรี Program Files ในเครื่อง ซึ่งจะแทรกเข้าไปตอนติดตั้งซอฟท์แวร์

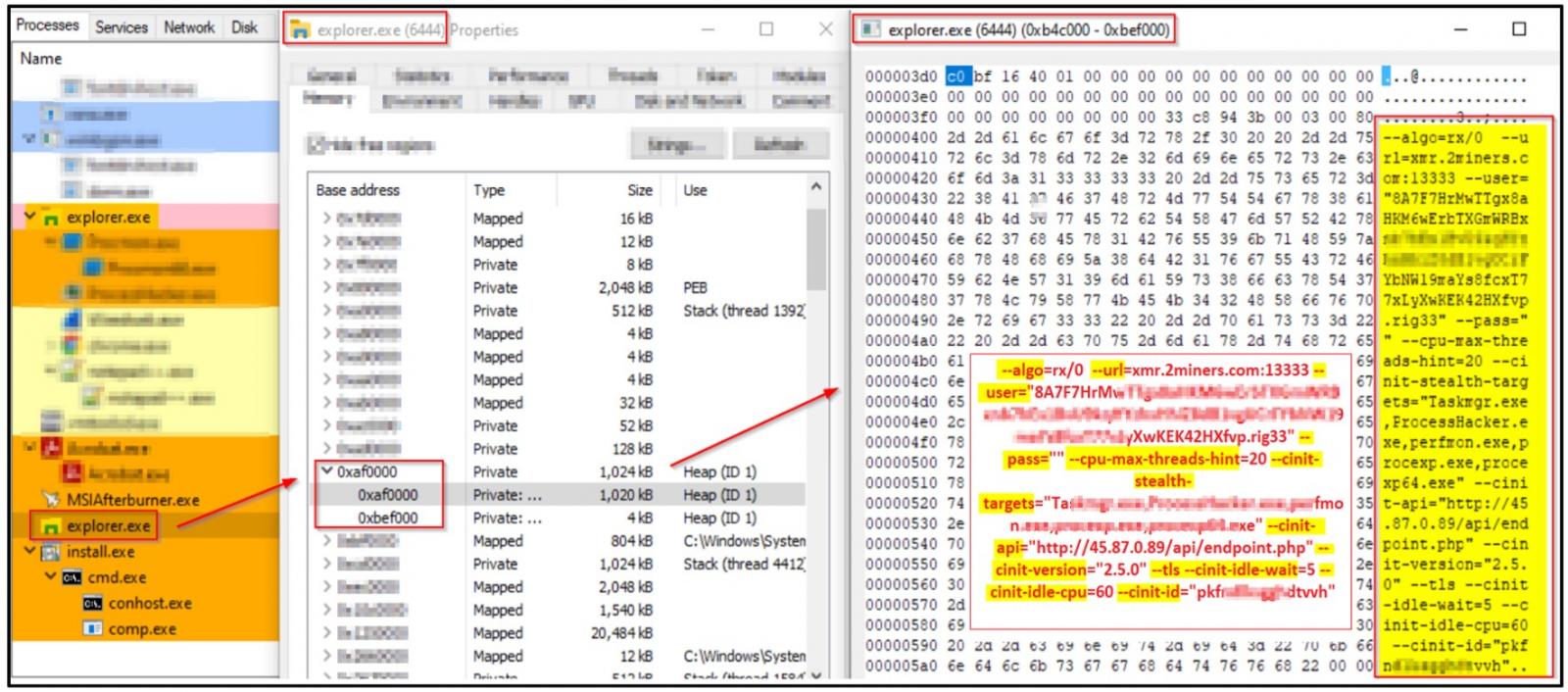

โค้ดนี้ดึงตัวขุด XMR จากที่เก็บ GitHub และแทรกเข้าไปในหน่วยความจำโดยตรงในกระบวนการ explorer.exe เนื่องจากตัวขุดไม่ได้ยุ่งกับตัวดิสก์ โอกาสที่ระบบรักษาความปลอดภัยจะตรวจจับได้จึงลดลง

ตัวขุดเชื่อมต่อกับพูลการขุด โดยชื่อผู้ใช้และรหัสผ่านแบบฮาร์ดโค้ด จากนั้นรวบรวมข้อมูลระบบพื้นฐานส่งกลับไปให้ผู้โจมตี

หนึ่งในข้อโต้แย้งที่ XMR miner ใช้คือ ‘CPU max threads’ ที่ตั้งค่าเป็น 20 ซึ่งเป็นการเพิ่มจำนวนเธรดของ CPU ที่ทันสมัยที่สุด ดังนั้นจึงตั้งค่าให้จับพลังงานทั้งหมดที่มี

เมื่อเครื่องเข้าสู่โหมด idling ตัวขุดถูกตั้งค่าให้ขุดเพียงแค่ 60 นาทีเท่านั้น หมายความว่าคอมพิวเตอร์ที่ติดไวรัสไม่ได้ใช้ทรัพยากรมาก และผู้ใช้งานเครื่องมักไม่อยู่ที่หน้าจอแล้วในตอนนั้น

นอกจากนี้ยังใช้”-cinit-stealth-targets” ซึ่งเป็นตัวเลือกในการหยุดกิจกรรมการขุดชั่วคราวและล้างหน่วยความจำ GPU เมื่อมีการเปิดใช้โปรแกรมเฉพาะที่อยู่ในรายการ “stealth targets”

เครื่องมือเหล่านี้อาจเป็นตัวตรวจสอบกระบวนการ เครื่องมือป้องกันไวรัส โปรแกรมดูทรัพยากรฮาร์ดแวร์ และเครื่องมืออื่นๆ ที่ช่วยให้เหยื่อตรวจพบกระบวนการที่เป็นอันตราย

ในกรณีนี้ แอปพลิเคชัน Windows ที่นักขุดพยายามซ่อนคือ Taskmgr.exe, ProcessHacker.exe, perfmon.exe, procexp.exe และ procexp64.exe

แม้ว่านักขุดกำลังแอบขโมยทรัพยากรคอมพิวเตอร์ของคุณอย่างเงียบ ๆ เพื่อขุด Monero RedLine ได้ทำงานอยู่เบื้องหลังแล้วเพื่อขโมยรหัสผ่าน คุกกี้ ข้อมูลเบราว์เซอร์ และอาจรวมถึงกระเป๋าเงินดิจิทัลใด ๆ

น่าเสียดายที่ส่วนประกอบของแคมเปญ MSI Afterburner ปลอมเกือบทั้งหมดมีการตรวจจับซอฟต์แวร์ป้องกันไวรัสที่ไม่ดี

VirusTotal รายงานว่าไฟล์ติดตั้ง ‘MSIAfterburnerSetup.msi’ ที่เป็นอันตรายถูกตรวจพบโดยผลิตภัณฑ์รักษาความปลอดภัย 3 รายการจากทั้งหมด 56 รายการ ในขณะที่ ‘browser_assistant.exe’ ตรวจพบเพียง 2 รายการจาก 67 รายการ

เพื่อให้ปลอดภัยจากมัลแวร์ ให้ดาวน์โหลดเครื่องมือโดยตรงจากเว็บไซต์อย่างเป็นทางการ แทนที่จะเป็นเว็บไซต์ที่แชร์ในฟอรัม โซเชียลมีเดีย ในกรณีนี้ คุณสามารถดาวน์โหลด MSI Afterburner ที่ถูกต้องได้โดยตรงจาก MSI

การป้องกันซอฟต์แวร์แอนตี้ไวรัสที่เพียงพอจึงเป็นสิ่งจำเป็นสำหรับบุคคลและธุรกิจทุกขนาด เช่น Adaptive Defense 360 ที่นำมาโดยระบบ EDR สำหรับป้องกัน ransomware และภัยคุกคามทางไซเบอร์ทุกชนิด ไม่หน่วงเครื่อง ใช้ทรัพยากรเครื่องน้อยที่สุด พร้อมตัว Web Access Control ตั้งค่าการเข้าถึงเว็บไซต์ของเครื่องได้ตามช่วงเวลา หรือตั้งค่า blacklist , whitelist เป็นต้น หากท่านสนใจสามารถขอทดลองใช้ได้ฟรี 30 วัน

หากคุณต้องการให้ทางทีมงานแนะนำข้อมูล หรือต้องการปรึกษาปัญหาด้าน cyber security หรือต้องการให้นำเสนอบริการหรือผลิตภัณฑ์ ทีมงานและผู้เชี่ยวชาญด้าน Endpoint Security ประสบการณ์มากกว่า 10 ปี พร้อมให้บริการและคำปรึกษาแก่คุณ

Credit https://www.bleepingcomputer.com/